搞了一下凝聚最新的招新题目,说起来我也算是凝聚的大粉丝了,5年了,每年都做.

每年都有图片的隐写术.

都是套路

我也从最早的只知道改个图片后缀名,用zip/unrar把它解压掉,到了后来的用了各种各样的新奇工具,对图片进行处理.

去年和之前的套路感觉差不多,好像是

--图片

|

|

--压缩包

|

|

--图片--答案

只不过最后那个图片我没看懂它什么意思罢了~(那时候在考研…)

扑通掉坑里

今年的,竟然不套路了!

如果你也想搞搞看的话,先下载图片下来,不要看后面的文章

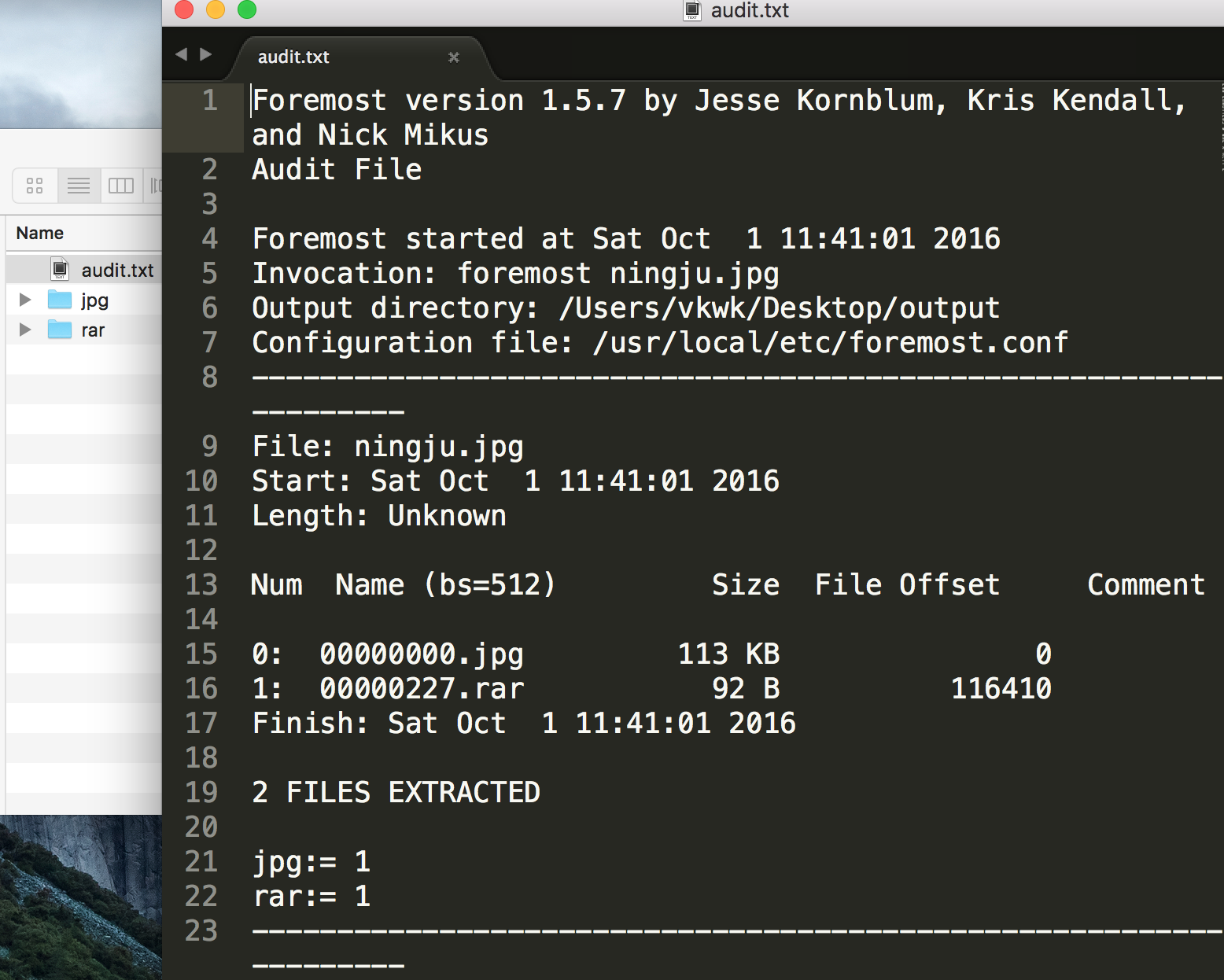

先安利一个工具foremost,以前用的binwalk只能算出偏移量,然后用了ultraEditor手动的分离文件…这个好累(虽然直接用dd命令也可以做,但是那时候我还太嫩~)

foremost不仅可以得到一个文件里面各个其他文件的偏移量,还可以将他们直接分离成单独的文件

可以看到,这次的图片里面依然有个rar!

兴高采烈的解压缩了它,看到一个flag.txt,又兴高采烈的打开了它.里面写着:

is this the flag??

感觉被骗了.不不不,感觉被套路了.

一脸懵逼,没有思路的时候,突然发现这个图片的缩略图是一个穿着黑丝的MM的腿,而打开之后显示的却是:

Mac OS X的Preview就是好~Linux和Windows都没有,喔哈哈哈哈哈哈

难道说…

缩略图!

马上去网上查了一下,图片和缩略图的关系~

原来缩略图不是系统根据原始图片生成的,而是在图片的EXIF中存着缩略图信息.

然后又跑过去查EXIF,在EXIF中发现了一些小秘密.

| 标签号 | 定义 |

|---|---|

| 0x010E | 图像描述 |

| 0x0112 | 方向 |

| 0xA002 | EXIF宽度信息 |

| 0xA003 | EXIF高度信息 |

| 0x011A | 水平分辨率 |

| 0x011B | 垂直分辨率 |

EXIF高度和垂直分辨率,到底应该改那个呢?试一下就是知道了!

再次使用ultraEditor打开图片,检索A0 03,找到了原始写着的高度为512的hex:02 00.改成了1280的hex:05 00.保存!

结果发现,只是缩略图变大了,原始图片没变大~

不过在缩略图里面发现了一些红色的小点点,估计是flag!

再次用ultraEditor打开图片,检索01 1B,依然是02 00,把他修改成了05 00.保存!

成功了,果然是个黑丝福利

总结一下

隐写术实在是有意思~当然今年这个题目也不是无缘无故的出来的,据说是在微博上面,9个图片写着1,2,3…9.点击看大图的时候,却是帅哥.

做技术真是有趣~.~

在 CSI:Cyber 里面也有很多差不多的东西,分析员们也会查看图片的meta data(元数据),在里面发现了很多秘密.

最早网络大侠们把种子藏在图片里面,现在把图片藏在缩略图后面,真是越来越有意思了.看看明年的题目是什么吧~